Network Scanning dan Network Probbing

NETWORK

SCANNING DAN NETWORK PROBING

Percobaan C.1

(Network Scan)

Lakukan Network Scanning pada jaringan ip 10.252.108.8 ; 108.23 ; 44.47

1. Install

NMAP dengan perintah apt-get install

nmap

2. Jalankan

perintah nmap –sL untuk mengetahui

jumlah host yang beroperasi pada jaringan yang dituju (108.8 ; 108.23 ; 44.47)

Berdasarkan hasil

pengamatan pemindaian nmap option –sL dari wireshark di atas dapat dilihat tidak

ada host yang beroperasi. Dari capture an terminal debian juga diketahui jumlah

hostup nol.

Dari output terminal

pada nmap –sP ada tambahan informasi besar latency host yang beroperasi.

Berdasarkan pengamatan pada wireshark pada proses pemindaian ip 108.8 src port yang digunakan adalah 50330

Berdasarkan pengamatan pada wireshark pada proses pemindaian ip 108.23 src port yang digunakan adalah 50331

Berdasarkan pengamatan

pada wireshark pada proses pemindaian ip 44.47 src port yang digunakan adalah

50332

Pada menu –sP –v berbeda dengan menu –sP

biasa, karena tambahan –v memuat informasi lebih detail lagi. Tambahan

informasi initialing ping dan dns beserta status completed-nya. Kemudian ditampilkan juga informasi data files

script nmap, Raw paket yang dikirim, dan Rcvdnya.

Berdasarkan pengamatan pada wireshark pada proses pemindaian ip 108.8 dengan menu –sP –v src port yang digunakan adalah 50340

Berdasarkan pengamatan pada wireshark

pada proses pemindaian ip 108.23 dengan menu –sP –v src port yang digunakan

adalah 50341

Berdasarkan pengamatan pada wireshark

pada proses pemindaian ip 108.23 dengan menu –sP –v src port yang digunakan

adalah 50342

Percobaan C.2

Lakukan Host Scanning pada jaringan ip 10.252.108.8 ; 108.23 ; 44.47

Pada menu nmap –F dst.port yang dibuka tidak hanya port 443 saja, melainkan

semua port yang ada discan oleh perintah nmap –F tersebut.

Pada saat memindai ip 108.23 host down(tak ada host yang beroperasi)

karena ping diblock maka saat diamati

melalui wireshark tak ada protokol TCP yang dapat diamati.

Pada menu nmap –F dst.port yang dibuka tidak hanya port 443 saja, melainkan

semua port yang ada discan oleh perintah nmap –F tersebut.

6. Lakukan

pemindaian dengan perintah nmap –sV

Percobaan C.3

7. Pemindaian

dengan nmap –sC

TUGAS

8. Pemindaian

dengan nmap –sS

HPING

1. Install

hping3 dengan perintah di bawah ini

2. Lakukan

proses pemindaian dengan perintah hping3

-1 (IP)

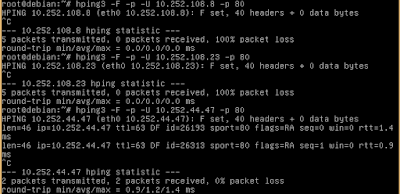

Pada perintah hping yang dijalankan di

atas protocol yang digunakan adalah protocol ICMP dalam proses pemindaian ip

(108.8; 108.23; 44.47)

3. Lakukan

proses pemindaian dengan perintah hping3

–A (IP) –p 80

Pada perintah hping yang dijalankan di

atas protocol yang digunakan adalah protocol TCP dalam proses pemindaian ip

(108.8; 108.23; 44.47) dengan menggunakan flag

4. Lakukan

proses pemindaian dengan perintah hping3

–2 (IP) –p 80

5. Lakukan proses pemindaian dengan hping3 -8 50-56 –S ip -V

5. Lakukan proses pemindaian dengan hping3 -8 50-56 –S ip -V

Pada perintah hping yang dijalankan di

atas protocol yang digunakan adalah protocol TCP dalam proses pemindaian ip

(108.8; 108.23; 44.47)

7. Lakukan perintah hping3 -1 ip –rand-dest –I eth0

0 komentar: