Firewall

Percobaan 1

1.

Bangun desain jaringan

sebagai berikut : Diasumsikan jaringan internal 192.168.100.1 dan jaringan

internet 10.252.108.202

IP Jaringan internet adalah

IP dari jaringan EEPIS.

2.

Setting komputer sebagai

router (PC1) sbb :

IP sebelum di setting :

·

Setting IP terkoneksi ke dua

jaringan (jaringan internal dan internet)

·

Eth0 10.252.105.109 Bcast:10.252.105.255

Mask:255.255.255.0

·

IP pertama adalah IP yang

terkoneksi ke jaringan EEPIS

·

Eth0:1 192.168.1.1 Bcast:192.168.1.255

Mask:255.255.255.0

Selanjutnya dilakukan restrart

Lalu dilakukan cek ulang apakah IP

address dari eth1 sudah berubah menjadi 192.168.100.1

·

IP Kedua adalah IP yang

dibuat sebagai jaringan local

·

Setting default router

supaya bisa terkoneksi jaringan internet (seluruh jaringan eepis dianggap

sebagai jaringan internet)

# route add default gw <no_IP_GW>

# route add default gw 10.252.105.1

# route add default gw 10.252.105.1

·

Setting ip_forward supaya

router bisa memford data

#echo 1 > /proc/sys/net/ipv4/ip_forward

#echo 1 > /proc/sys/net/ipv4/ip_forward

·

Setting menggunakan NAT

# iptables –t nat –A

POSTROUTING –s IP_number_sumber -d 0/0 –j MASQUERADE

NB : untuk mengetahui sudah terinstall : #iptables –t nat –nL

NB : untuk mengetahui sudah terinstall : #iptables –t nat –nL

3.

Setting komputer client sbb

:

• Client1 – Setting IP Dengan IP:192.168.108.10

Bcast:192.168.108.255 Mask:255.255.255.0 – Setting Gateway ke IP router

192.168.108.1 route add –net default gw 192.168.108.1

Ubah IP Address dengan 192.68.100.2 lalu

subnet dan default gateway dengan 192.168.100.1. Ubah juga DNS Server yang

sesuai dengan yang ada pada server yaitu 202.9.85.3

• Client2 – Setting IP Dengan IP:192.168.100.5

Bcast:192.168.108.255 Mask:255.255.255.0 – Setting Gateway ke IP router

192.168.108.1 route add –net default gw 192.168.108.1

• Computer Internet – Setting dengan menggunakan no_ip yang

diberikan oleh admin eepis, untuk mempermudah jalankan dhclient dari terminal

(misal mendapat IP 10.252.105.109)

4.

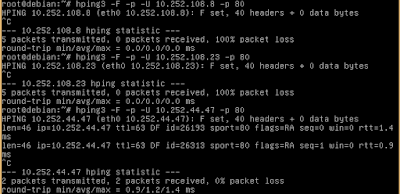

Lakukan test konektifitas

• Router

• ping 192.168.108.10, ping 10.252.105.1, ping 10.252.105.109,

ping 202.154.178.3 (no ip DNS Server)

• Client

Lalu melakukan test apakah dapat tersambung ke sisi server dengan

melakukan ping ke 192.168.100.1

5.

Pada komputer internet

lakukan installasi web, ftp dan telnet

Melakukan install apache2 di sisi server dengan menggunakan perintah

Melakukan install apache2 di sisi server dengan menggunakan perintah

Melakukan install proftpd di sisi server dengan menggunakan

perintah

Melakukan install telnetd di sisi server dengan menggunakan

perintah

6.

Lakukan koneksi di sisi

client untuk mengakses web, telnet dan ftp, dan pastikan berhasil.

Dengan menggunakan perintah #netstat

–a|grep ftp akan dapat diketahui apakah ftp telah berhasil dijalankan atau

belum. Dan hasilnya ftp berhasil.

Untuk menambahkan user maka menggunakan perintah #useradd kamdat –m –G users

Dan sekaligus melakukan setting password #passwd kamdat

Dari filezilla maka masuk dengan username kamdat untuk dicek

7.

Dari komputer Router buat

rule rule firewall sebagai berikut :

• Setting memblok Client1 supaya tidak bisa mengakses telnet dan

FTP sedangkan client2 diperbolehkan

#iptables

–A FORWARD –s 192.168.108.0/24 –d 0/0 –p tcp --dport www -j ACCEPT

#iptables

–A FORWARD –s 192.168.108.5/24 –d 0/0 –p tcp --dport telnet,ftp -j ACCEPT

#iptables –A FORWARD –s 192.168.108.10/24 –d 0/0 –p tcp --dport telnet,ftp -j DROP

#iptables–restore, iptables-save

#iptables –A FORWARD –s 192.168.108.10/24 –d 0/0 –p tcp --dport telnet,ftp -j DROP

#iptables–restore, iptables-save

• Client1 dan client2 boleh

akses web

Berhasil mengakses web

0 komentar: